微软近日发布博文,称 Node.js 正日益被用于传播恶意软件和其他恶意负载。自 2024 年 10 月以来,微软持续监测到针对其客户的攻击活动,部分恶意活动甚至延续至 2025 年 4 月。

尽管与 Node.js 相关的恶意软件并不普遍,但它们正迅速发展,成为威胁环境的一部分。

微软表示,Node.js 是开源、跨平台的 JavaScript 运行时环境,它允许 JavaScript 代码在浏览器之外运行,被广泛使用并被开发者信任,因为它让开发者能够构建前端和后端应用程序。然而,攻击者也在利用这些 Node.js 特性来尝试将恶意软件与合法应用程序混合,绕过传统的安全控制,并在目标环境中持续存在。

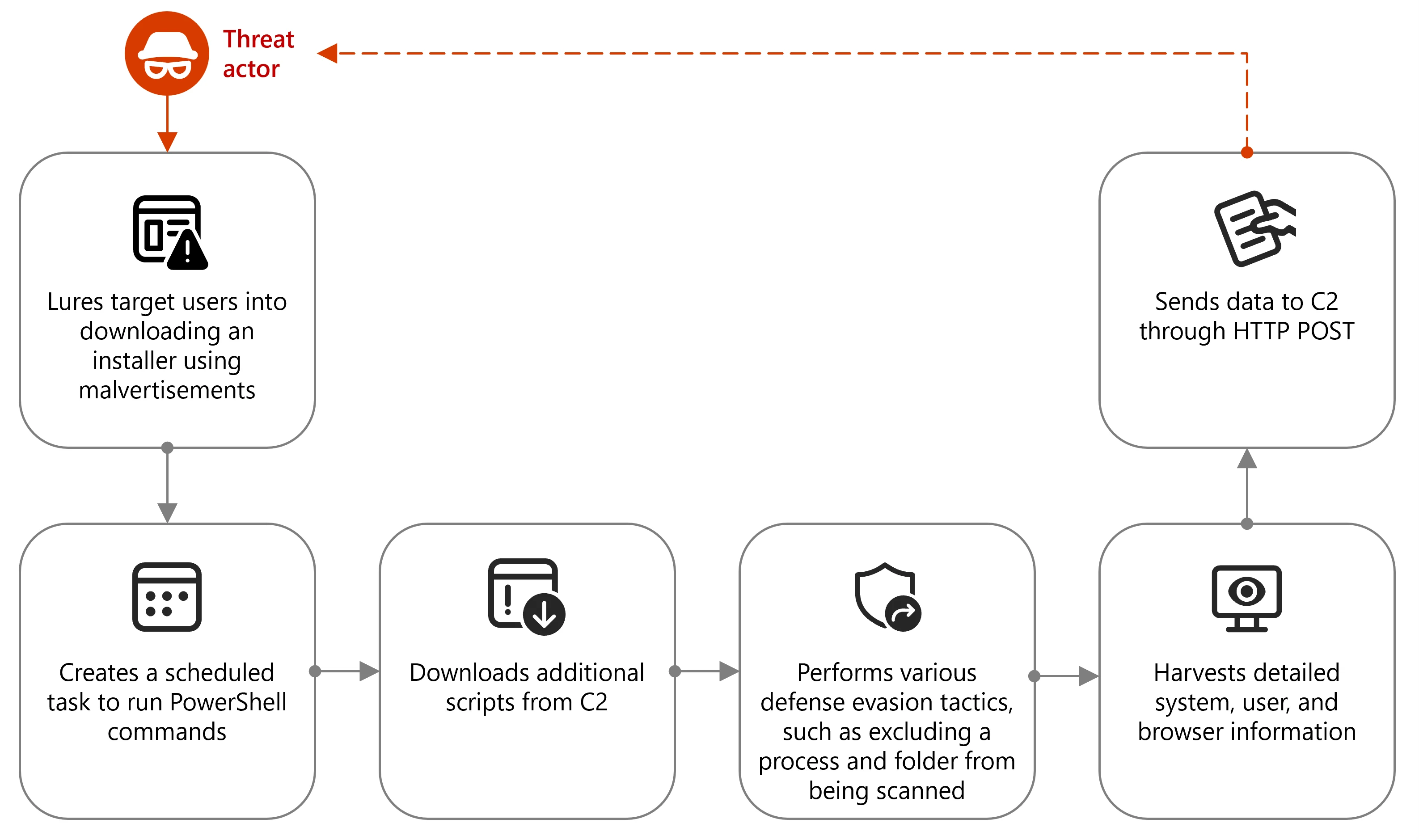

微软举例称,犯罪分子利用与加密货币相关的恶意广告(malvertising)诱导用户下载伪装成来自 TradingView 或 Binance 等平台的合法文件的恶意安装程序。

这个安装程序内含恶意 DLL 文件,用于收集基本的系统信息。随后,一个 PowerShell 脚本会下载 Node.js 二进制文件和一个 JavaScript 文件,并通过 Node.js 执行。

该 JavaScript 文件运行一系列程序,包括加载多个模块、向设备添加证书,以及窃取浏览器中的敏感信息。微软指出,这些行为可能预示后续的凭据窃取、规避检测或二次负载执行等恶意活动。

微软在第二个攻击实例中表示,黑客采用了 ClickFix 社交工程技术,试图欺骗受害者执行恶意的 PowerShell 命令。

该命令会启动多个组件的下载和执行,包括 Node.js 二进制文件,让 JavaScript 代码无需通过文件执行,能够直接在命令行中运行。

微软强调,尽管 Python、PHP 和 AutoIT 等传统脚本语言仍被广泛用于威胁活动,但威胁行为者正转向编译后的 JavaScript,甚至直接利用 Node.js 在命令行中运行脚本,实施恶意行为。

微软警告,这种威胁行为者技术、战术和程序(TTPs)的转变表明,尽管 Node.js 相关的恶意软件数量上相对其它攻击手段并不凸显,但正迅速融入不断演变的网络威胁。