免责声明

免责声明:文中所有涉及的内容均不针对任何厂商或个人,同时由于传播、利用文中所发布的技术或工具造成的任何直接或者间接的后果及损失,均由使用者本人承担。

注:大部分内容可以去看视频。

漏洞介绍(猜测+部分分析)

1. 篡改聊天记录内存数据(恶意文件注入)

攻击者首先构造包含恶意内容的文件(如伪装成文档、图片等的可执行文件),并通过聊天记录转发场景,诱导用户点击聊天记录。在此过程中,攻击者可能利用微信客户端的解析漏洞,将聊天记录中存储的文件元数据或内容替换为恶意构造的数据。

2. 触发微信自动下载恶意文件

当用户执行转发操作或者点开聊天记录的时候,微信客户端会尝试解析并传输聊天记录中的文件。由于内存已被篡改,微信会误将恶意文件识别为正常文件,并自动从攻击者控制的服务器下载该文件。

3. 路径穿越写入启动目录

恶意文件下载后,攻击者利用路径穿越,通过构造特殊路径(如../../启动目录路径),绕过微信客户端限制,将恶意 .lnk 快捷方式(快捷方式指向远程恶意程序)强制写入用户的系统启动目录(如 Windows 系统的C:\Users<用户名>\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup)。

4. 用户重启触发 RCE

当用户重启电脑时,系统会自动执行启动目录中的所有程序。此时,恶意 .lnk 快捷方式会被触发,进而调用其指向的远程恶意代码,最终导致攻击者获得用户电脑的控制权(RCE)。

介绍

原视频:https://www.bilibili.com/video/BV1j3gTzsEbw/[1]

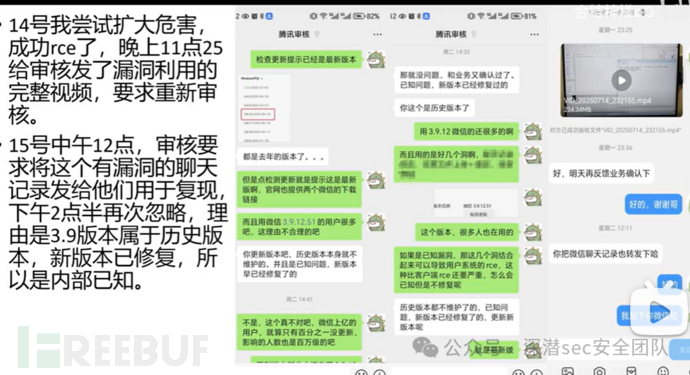

快速理解就是这位白帽子,将该漏洞提交腾讯 src,被忽略的,反馈是内部已知,然后这位白帽子,后续不断深入利用,成功利用该漏洞 rce 了,后面反馈还是内部已知了。

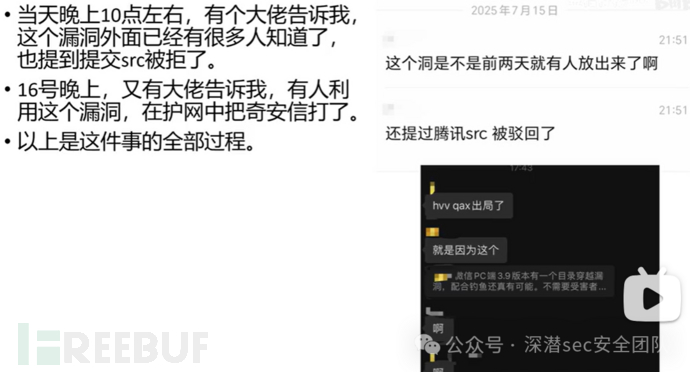

但是该漏洞后面不知情原因,泄露出去了,被别人利用了,导致 qax 出局了

当用户重启电脑时,系统会自动执行启动目录中的所有程序。此时,恶意 .lnk 快捷方式会被触发,进而调用其指向的远程恶意代码,最终导致攻击者获得用户电脑的控制权(RCE)。

References